В мире компьютерной безопасности белые и чёрные списки — это два распространённых метода, используемых для контроля доступа к ресурсам. Эти методы используются для предотвращения несанкционированного доступа к системе и обеспечения возможности запуска только утверждённых приложений и служб.

Занесение в чёрный список относится к практике блокировки или отказа в доступе к списку определённых веб-сайтов, приложений или IP-адресов, в то время как занесение в белый список является противоположным, разрешая доступ только к заранее утверждённому списку сайтов, приложений или IP-адресов. Эти два метода повсеместно используются для защиты сетей и противодействия потенциальным кибератакам.

В этой статье мы углубимся в концепции внесения в чёрный и белый списки, их преимущества и недостатки, а также то, как они используются в кибербезопасности.

Белый список

Белый список — это метод обеспечения безопасности, который разрешает доступ к системе или сети только утверждённым объектам. Этот подход включает создание списка одобренных приложений, IP-адресов или других объектов, которым разрешено взаимодействовать с системой. Любому объекту, которого нет в одобренном списке, будет отказано в доступе.

Другими словами, белый список — это ультимативный подход к безопасности, который разрешает доступ к системе только авторизованным объектам. Этот метод обычно используется в высокозащищенных средах, где любой доступ должен строго контролироваться.

Белые списки могут быть реализованы на уровне операционной системы каждого отдельного компьютера, а также на уровне сети всей организации.

- На уровне операционной системы белый список подразумевает создание списка одобренных приложений и процессов, которым разрешено работать в системе. Запуск любого приложения или процесса, которого нет в списке, блокируется.

- На сетевом уровне белый список подразумевает создание списка утверждённых IP-адресов или доменов, которым разрешено подключаться к сети. Любое подключение с неутверждённого IP-адреса или домена блокируется.

Преимущества белого списка

Одним из основных преимуществ белого списка является то, что он обеспечивает высокий уровень безопасности. Разрешая доступ к системе только утверждённым лицам, риск несанкционированного доступа или атаки значительно снижается.

Ещё одним преимуществом белого списка является то, что он может помочь предотвратить заражение вредоносным ПО. Разрешая запуск в системе только утверждённых приложений, риск заражения вредоносным ПО значительно снижается. Это связано с тем, что большинство вредоносных программ используют уязвимости в неутверждённых приложениях или процессах для заражения системы.

Белые списки также являются упреждающим подходом к безопасности. Вместо того, чтобы ждать, пока угроза будет обнаружена, а затем реагировать на неё белые списки сразу предотвращают проникновение угроз в систему. Это может сэкономить время и ресурсы за счёт уменьшения потребности в ответных мерах.

Недостатки белого списка

Одним из основных недостатков белого списка является то, что его настройка и обслуживание довольно трудоёмки. Создание списка утверждённых объектов требует много времени и усилий, особенно в больших средах. Кроме того, по мере добавления или удаления новых объектов белый список необходимо обновлять, чтобы отражать все изменения в политике безопасности и рабочем процессе сотрудников.

Ещё одним недостатком белого списка является то, что он накладывает множество ограничений и неудобств для сотрудников. Если объекта нет в утверждённом списке, ему автоматически отказывают в доступе, даже если он не представляет никакой угрозы.

Белые списки также может быть довольно трудно внедрить в динамических средах (например, в облачных), где объекты постоянно меняются. Это сильно затрудняет поддержание актуального списка утверждённых объектов.

Чёрный список

Чёрный список — это метод безопасности, который блокирует доступ к определённым приложениям, IP-адресам или прочим объектам. При добавлении в чёрный список администратор создаёт определённый список элементов, запуск и доступ к которым в системе запрещён. То есть выполнение или подключения к объектам из чёрного списка будет автоматически блокироваться.

Чёрный список — это распространённый метод, используемый для предотвращения запуска вредоносных программ. Если администратор знает, что определённое приложение представляет угрозу безопасности, он может добавить его в чёрный список и предотвратить его выполнение.

Одним из основных преимуществ чёрного списка является простота реализации. Администратор может быстро создать список приложений, запуск которых запрещен. Занесение в чёрный список может быть эффективным методом предотвращения выполнения известных угроз безопасности в системе.

Тем не менее, чёрный список имеет некоторые недостатки. Например, поддерживать чёрный список в актуальном состоянии может быть сложно, поскольку новые угрозы появляются часто и быстро. Если организация полагается исключительно на чёрные списки, есть риск, что новые угрозы не будут заблокированы вовремя. Кроме того, чёрный список может быть неэффективен против неизвестных угроз.

Как работает чёрный список?

Процесс внесения программного обеспечения в чёрный список включает в себя ведение списка программного обеспечения или хэшей файлов, которые, как известно, являются вредоносными или представляют угрозу безопасности системы. Хэши программного обеспечения генерируются с использованием алгоритма хеширования, который преобразует содержимое программного обеспечения в уникальное значение. Затем значение хеша добавляется в чёрный список.

Когда пользователь пытается установить или запустить программное обеспечение, система сравнивает хэш-значение программного обеспечения с чёрным списком. Если хеш совпадает с любой записью в чёрном списке, установка или выполнение такого программного обеспечения автоматически блокируется.

Чёрный список может поддерживаться как операционной системой, так и сторонним программным обеспечением безопасности. Однако стороннее программное обеспечение может иметь более обширный чёрный список, который включает больше известных и потенциальных угроз.

Преимущества занесения программного обеспечения в чёрный список

Основное преимущество чёрного списка заключается в том, что он помогает защитить компьютерные системы от вредоносного программного обеспечения. Предотвращая установку и запуск нежелательного ПО, система может предотвратить атаки вредоносных программ, которые потенциально способны повредить систему или поставить под угрозу её безопасность.

Еще одним преимуществом чёрных списков программного обеспечения является то, что его относительно легко реализовать. А процесс занесения в него новых объектов можно автоматизировать, благодаря чему поддерживать чёрный список в актуальном состоянии будет гораздо проще.

Недостатки занесения программного обеспечения в чёрный список

Один из основных недостатков занесения программного обеспечения в чёрный список заключается в том, что он носит реакционный, а не упреждающий характер. Чёрный список может блокировать только то программное обеспечение, которое уже известно как угроза, но не может хоть как-то противодействовать новым вредоносным программам, которые ещё не были занесены в такой список.

Следующим недостатком чёрного списка является то, что злоумышленники при желании вполне способны его обойти. Они могут слегка изменить программное обеспечение, чтобы создать новое хеш-значение, которого нет в чёрном списке. Они также могут использовать такие методы, как обфускация и полиморфизм, чтобы избежать обнаружения программным обеспечением безопасности.

Различия между внесением в белый и чёрный список

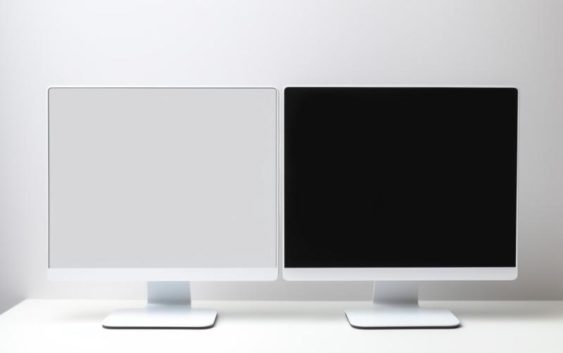

Основное различие между белым и чёрным списком заключается в подходе к контролю доступа к ресурсам. Белый список позволяет запускать только утверждённые приложения и службы, а чёрный список блокирует доступ к определённым приложениям.

Белый список обеспечивает более высокий уровень безопасности, поскольку в системе могут работать только одобренные приложения. Занесение в чёрный список может быть эффективным методом предотвращения выполнения известных угроз безопасности в системе, но может оказаться неэффективным против неизвестных угроз.

Создание белого списка может оказаться крайне сложной задачей в крупных организациях, поскольку перечисление полного списка утверждённых приложений может занять много времени. Чёрный список легко внедрить, но может быть сложно поддерживать в актуальном состоянии.

Что же выбрать?

Выбор между белым и чёрным списком зависит от конкретных потребностей организации в обеспечении безопасности. Оба метода имеют свои преимущества и недостатки, и решение будет зависеть от устойчивости организации к риску и доступных ей ресурсов.

Белый список лучше всего подходит для сред с высоким риском несанкционированного доступа и серьёзными последствиями взлома. Например, в финансовом или государственном учреждении белый список может помочь предотвратить утечку данных и внутренние угрозы. Белый список также может быть эффективным средством предотвращения заражения вредоносным ПО, поскольку по умолчанию он запрещает доступ ко всем неизвестным объектам.

Чёрный список лучше всего подходит для сред, где ландшафт угроз постоянно меняется, а риск неизвестных угроз высок. Например, в потребительской среде чёрный список может помочь предотвратить злонамеренную активность, блокируя известные угрозы. Чёрный список также может быть эффективным средством предотвращения неправомерных действий сотрудников, поскольку его можно использовать для блокировки определённых действий или веб-сайтов.

Лучшие практики для внесения программного обеспечения в белый список

- Создайте полный список авторизованного программного обеспечения. Нужно подготовить полный перечень программ, которые разрешено устанавливать или запускать в системах организации. Этот список следует регулярно пересматривать, чтобы убедиться, что он актуален.

- Ограничьте административные привилегии. Пользователям должны быть предоставлены только необходимые базовые системные полномочия для выполнения их работы. Это может помочь предотвратить установку или запуск несанкционированного программного обеспечения в системе.

- Используйте цифровые подписи. Желательно использовать цифровые подписи для проверки подлинности программ перед их установкой или запуском. Это может помочь гарантировать, что в системе будут установлены или запущены только авторизованные программы.

- Использовать контроль приложений. Контроль приложений можно использовать для ограничения использования определённых программ определёнными пользователями или группами. Это может помочь предотвратить установку или запуск несанкционированного программного обеспечения в системе.

- Мониторинг нарушений политик. Важно отслеживать свои системы на предмет нарушений политик, таких как попытки установить или запустить несанкционированное программное обеспечение. Это может помочь выявить потенциальные угрозы безопасности и принять соответствующие меры для их устранения.

Лучшие практики для внесения программного обеспечения в чёрный список

- Регулярно обновляйте чёрный список. Важно быть в курсе последних угроз безопасности и соответствующим образом обновлять чёрный список. Это может помочь снизить риск инцидентов безопасности, вызванных новыми угрозами.

- Используйте несколько уровней безопасности. Чёрный список программного обеспечения не должен быть единственной используемой мерой безопасности. Важно использовать сразу несколько уровней защиты, таких как EDR-решения, антивирусное программное обеспечение и брандмауэры, чтобы обеспечить комплексный подход к безопасности.

- Обучайте пользователей. Пользователи должны быть осведомлены о рисках, связанных с установкой или использованием запрещённых программ, и должны быть обучены тому, как выявлять потенциальные угрозы.

- Тестирование чёрного списка. Следует регулярно проверять чёрный список, чтобы убедиться, что он работает правильно и не блокирует работу разрешённых программ.

- Настройте быстрый процесс внесения исключений. При использовании чёрного списка обязательно должна быть возможность быстро внести исключение в действующие правила, когда это необходимо. Это может помочь гарантировать, что законные программы не будут заблокированы и что пользователи смогут выполнять свою работу без перерывов.

- Мониторинг нарушений политик. Важно отслеживать свои системы на предмет нарушений политик безопасности, таких как попытки установить или запустить запрещенные программы. Это может помочь выявить потенциальные угрозы и принять соответствующие меры для их устранения.

Итоговое сравнение

Когда дело доходит до сравнения чёрных и белых списков, необходимо учитывать несколько факторов, включая уровень безопасности, простоту управления и эффективность против различных типов угроз.

С точки зрения безопасности, белый список обеспечивает более высокий уровень безопасности, чем чёрный, поскольку разрешает доступ только к предварительно одобренным сайтам и приложениям. Чёрный список можно легко обойти новыми и неизвестными угрозами, которых нет в списке известных вредоносных сайтов и приложений.

С точки зрения простоты, чёрным списком, как правило, легче управлять, чем белым, поскольку список известных вредоносных сайтов и приложений обычно короче, чем список разрешённых сайтов и приложений для комфортной работы сотрудников организации. Однако использование чёрного списка требует постоянных обновлений, чтобы гарантировать, что самые последние угрозы были в него включены.

Когда дело доходит до эффективности против различных типов угроз, — как чёрный список, так и белый — имеют свои сильные и слабые стороны. Чёрный список более эффективен против известных угроз, а белый список лучше себя показывает против атак нулевого дня и новых неизвестных угроз.

Заключение

Белый и чёрный списки — два эффективных метода, используемых в кибербезопасности для защиты компьютерных систем от вредоносного программного обеспечения. Внедряя подобные методы, организации могут снизить риск инцидентов безопасности, вызванных вредоносными или неавторизованными программами.

Тем не менее, вне зависимости от выбранного подхода, списки необходимо регулярно обновлять и не полагаться только на них. Крайне важно использовать сразу несколько уровней защиты, обучать пользователей, тестировать политику безопасности, отслеживать нарушения этой политики и иметь возможность быстро вносить исключения.

Следуя этим рекомендациям, организации смогут обеспечить комплексную и надёжную защиту своих систем от потенциальных угроз безопасности.

Источник: Securitylab